Analyse des actifs menaces et vulnérabilités

Le module vous permet de structurer les évaluations et les analyses associées aux actes criminels et autres actes indésirables et respecte la norme norvégienne pour les analyses des risques de sécurité NS5832:2014. La méthode est basée sur la théorie criminologique selon laquelle un problème survient quand trois facteurs sont présents et interagissent les uns avec les autres – les valeurs, les menaces et les vulnérabilités.

Ce module présente et décrit les différentes étapes de votre analyse. De plus, il vous permet de communiquer et de stocker les résultats de manière efficace. Cela facilite la révision de l’analyse, qui peut ainsi être aisément mise à jour au fil du temps.

Le module Analyse des valeurs, menaces et vulnérabilités de CIM requiert des connaissances préalables sur ce type d’analyse. Cependant, il vous accompagne dans l’avancement et la structuration de votre travail.

Ce module peut être acheté dans le cadre d’une installation de module unique ou intégré à votre installation CIM existante.

Valeurs – Menaces – Vulnérabilités

Le module vous permet de structurer les évaluations et les analyses associées aux actes criminels et autres actes indésirables. La méthode est basée sur la théorie criminologique selon laquelle un problème survient quand trois facteurs sont présents et interagissent les uns avec les autres.

Cette méthode se concentre sur l’évaluation des valeurs, en stipulant que ce sont vos valeurs, et non les menaces ou les vulnérabilités, qui doivent faire l’objet de toute utilisation raisonnable de vos ressources de sécurité. Si vous avez identifié une valeur que vous souhaitez protéger, vous devez alors vérifier s’il existe un contexte de sécurité. Il existe un contexte de sécurité lorsque vous voulez protéger une valeur, lorsqu’une menace pèse sur cette valeur et lorsqu’il vous semble nécessaire de mettre en œuvre des mesures pour protéger cette valeur. En l’absence de l’un des trois facteurs (valeur, menace ou vulnérabilité), il n’y a pas de contexte de sécurité. Dans ce cas, vous pouvez bien évidemment utiliser des ressources pour implémenter des mesures de protection, mais cela n’a pas de rapport avec la sécurité.

Cette méthode adopte une approche issue des sciences sociales, selon laquelle les personnes impliquées dans le processus doivent utiliser des évaluations qualitatives. Cela signifie que les résultats dépendent dans une large mesure des données et des informations disponibles à un instant T, ainsi que de leur interprétation.

Autre aspect important de cette méthode, elle souligne la complexité des problématiques analysées, tout en cernant et en limitant l’incertitude des données et des évaluations qui en résultent.

Grâce à cette méthode, vous pouvez présenter les risques aux décideurs de manière neutre et plus accessible, les risques ne devant pas être définis en fonction de leur probabilité et de leurs conséquences, mais plutôt en fonction de la combinaison de trois évaluations distinctes portant sur les valeurs, les menaces et les vulnérabilités.

En d’autres termes, le module Analyse des valeurs, menaces et vulnérabilités est un outil spécialement adapté pour évaluer les risques de sécurité et pour vous aider à mener le processus à terme, à obtenir des résultats et à en assurer le suivi.

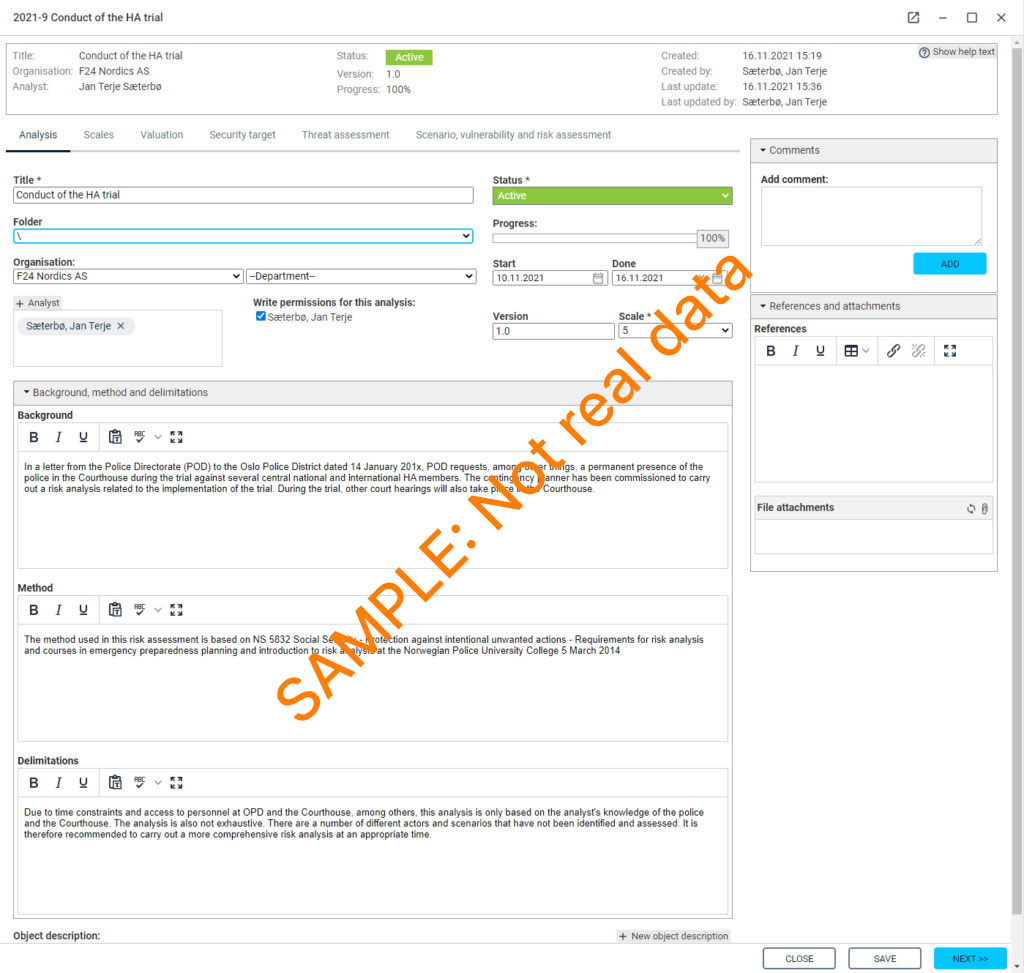

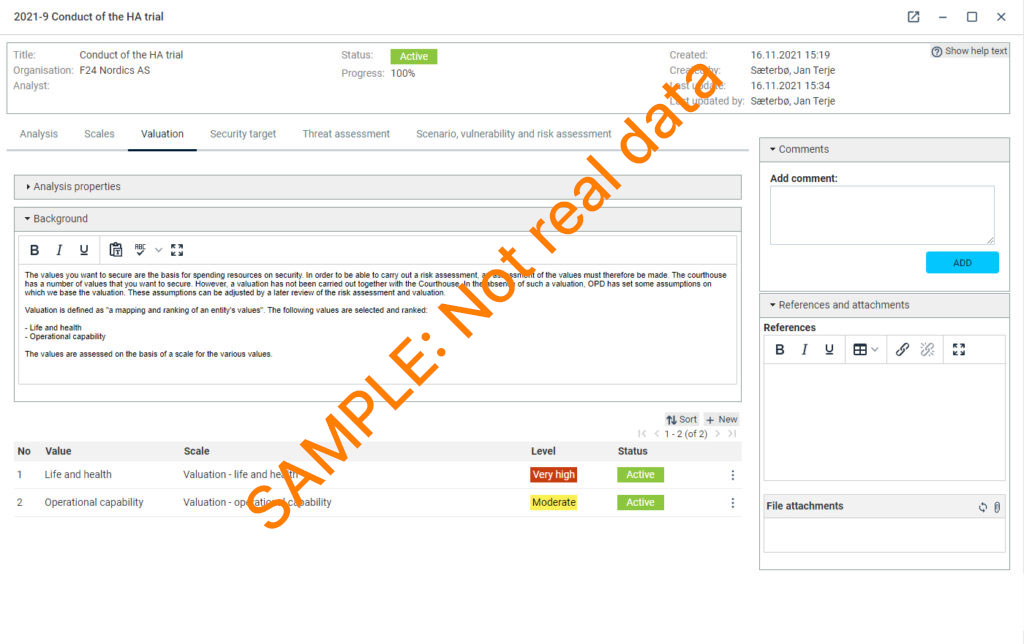

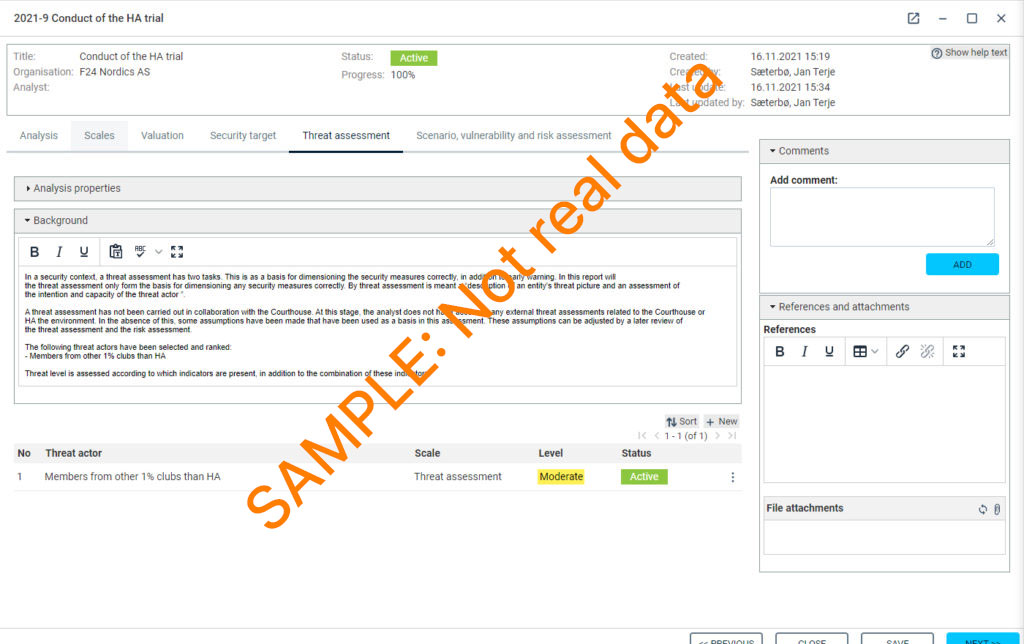

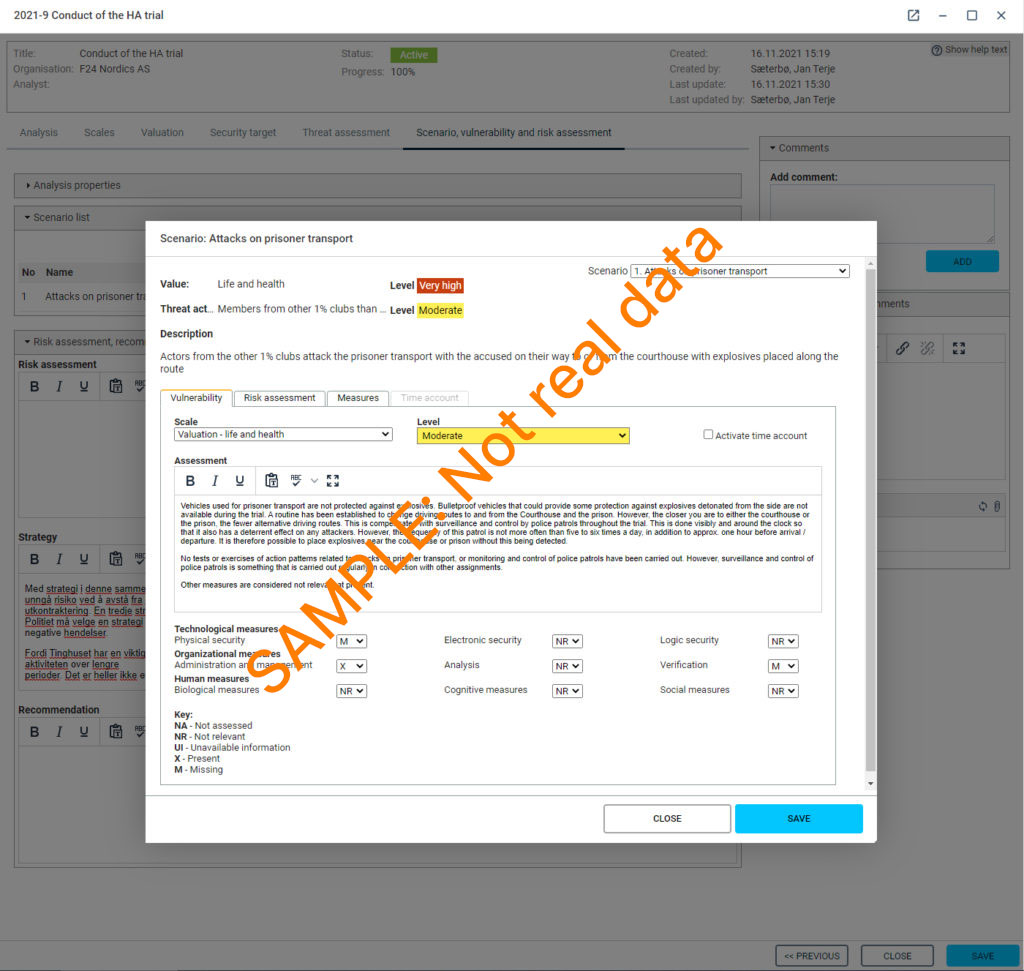

Exemples de pages :

Analyse

Évaluation

Évaluation des menaces

Scénario

Selected clients